路由器DNS劫持是一种常见的网络攻击手段,攻击者通过篡改路由器的DNS配置,将用户访问请求导向恶意服务器,从而实施流量劫持、数据窃取或植入恶意代码。此类攻击不仅威胁个人隐私安全,还可能引发金融损失、账号盗用等严重后果。随着智能家居设备的普及,路由器作为家庭网络的核心枢纽,其安全性直接影响整个局域网的防护能力。DNS劫持的隐蔽性较强,普通用户可能仅发现网页加载异常、频繁跳转广告页面或特定网站无法访问等问题,却难以追溯根源。因此,系统化排查与防御成为解决问题的关键。本文将从八个维度深入分析路由器DNS劫持的应对策略,结合多平台实际场景,提供可操作的解决方案与预防机制。

一、识别DNS劫持的典型症状

症状判断:如何确认路由器遭受DNS劫持?

DNS劫持的表现形式多样,部分症状可能与其他网络问题相似,需通过多维度交叉验证。以下是核心特征:

- 访问合法网站时跳转至陌生页面(如广告、钓鱼网站)。

- 部分域名解析失败,但更换设备或网络后恢复正常。

- 路由器管理后台显示未知的DNS服务器地址(如非运营商或自定义的公共DNS)。

- 网络速度异常波动,尤其在访问特定网站时延迟激增。

| 症状类型 | 具体表现 | 关联风险 |

|---|---|---|

| 页面跳转异常 | 输入正确网址后跳转至第三方页面 | 钓鱼攻击、恶意代码注入 |

| 解析失败 | 特定域名无法访问,其他设备正常 | 局部网络被劫持 |

| DNS记录篡改 | 路由器后台显示非预期DNS地址 | 流量劫持、数据监听 |

若同时出现多个症状,需优先排查路由器配置,而非单纯重启设备或更换网络环境。

二、检查路由器管理后台配置

配置排查:如何定位被篡改的DNS设置?

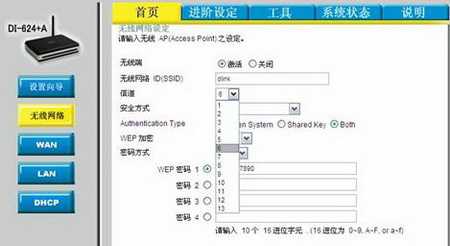

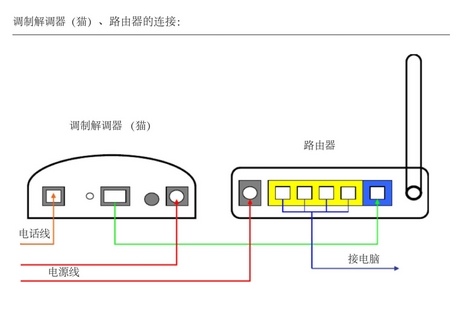

路由器管理后台是DNS劫持的“主战场”,攻击者常通过修改默认DNS或添加自定义服务器实现劫持。操作步骤如下:

- 登录路由器管理界面(通常为192.168.1.1或192.168.0.1)。

- 进入网络设置或WAN口设置,检查DNS服务器字段。

- 对比默认配置:若运营商未指定DNS,常见默认值为“自动获取”;若手动设置过公共DNS(如114.114.114.114),需确认是否被修改。

- 清理异常条目:删除非预期的DNS地址,仅保留可信服务器。

| 设备类型 | 默认DNS行为 | 高危信号 |

|---|---|---|

| TP-Link/D-Link | 自动获取或运营商分配 | 出现自定义IP(如192.168.x.x) |

| 小米/华为路由器 | 支持自定义公共DNS | 非用户设置的IP被添加 |

| 企业级路由器 | 固定运营商DNS或内网服务器 | 出现外部未知IP |

注意:部分路由器支持“DNS劫持防护”功能(如华硕AiProtection),建议开启以增强安全性。

三、更换可信的公共DNS服务

DNS替换:如何选择安全的公共DNS?

使用可靠的公共DNS是防止劫持的核心手段。以下是主流方案对比:

| DNS服务商 | IP地址 | 特点 | 适用场景 |

|---|---|---|---|

| 阿里DNS | 223.5.5.5 / 223.6.6.6 | 国内高速、抗攻击能力强 | 普通家庭网络 |

| Cloudflare | 1.1.1.1 / 1.0.0.1 | 全球覆盖、隐私保护 | 跨境访问需求 |

| OpenDNS | 208.67.222.222 / 208.67.220.220 | 广告拦截、家庭模式 | 儿童上网防护 |

| Google DNS | 8.8.8.8 / 8.8.4.4 | 稳定可靠、国际通用 | 无地域限制场景 |

操作建议:在路由器管理后台手动替换DNS地址,避免使用“自动获取”模式(可能被中间人攻击篡改)。若需更高安全性,可启用DNS over HTTPS(DoH)或DNS over TLS(DoT),但需设备支持。

四、升级路由器固件与重置配置

固件维护:如何修复漏洞并清除劫持残留?

老旧固件是DNS劫持的高发原因之一,攻击者可能利用已知漏洞篡改配置。解决步骤:

- 进入路由器管理界面,检查当前固件版本。

- 访问厂商官网下载最新固件(避免使用路由器内置的“自动更新”功能)。

- 通过官方工具或网页上传固件,完成升级(部分路由器支持备份配置后升级)。

- 重置网络设置:若怀疑配置被篡改,可恢复出厂设置并重新配置网络。

| 品牌 | 升级方式 | 注意事项 |

|---|---|---|

| TP-Link | 网页后台上传 | 需关闭“远程管理”功能 |

| 小米 | 米家APP一键更新 | 升级后需重新配置WiFi密码 |

| 华硕 | AiMesh系统内更新 | 多节点需同步升级 |

重要提示:升级前备份原有配置(如宽带账号、WiFi名称),避免因操作失误导致断网。

五、禁用WPS与远程管理功能

功能限制

WPS(Wi-Fi保护设置)和远程管理是路由器的两大安全隐患,攻击者可通过这些功能绕过物理访问权限。具体操作:

功能名称 风险点 关闭方法 WPS 暴力破解PIN码可入侵内网 进入无线设置→关闭WPS选项 远程管理 外网可访问路由器后台 进入系统管理→禁用远程登录 UPnP 自动端口映射漏洞 进入高级设置→关闭UPnP

补充建议:修改路由器后台登录密码为高强度组合(建议12位以上,含字母、数字、符号),并开启访客网络隔离功能。

六、部署终端安全软件与防火墙

终端防护:如何阻断劫持后的二次攻击?

即使路由器恢复正常,终端设备仍可能被恶意软件影响。需采取以下措施:

- 安装杀毒软件:扫描并清除潜在的木马或广告插件。

- 启用操作系统防火墙:阻止未经授权的网络连接(Windows/macOS均支持)。

- 使用浏览器扩展:如AdGuard、uBlock Origin等,拦截恶意跳转脚本。

工具类型 推荐方案 作用 杀毒软件 火绒、卡饭等国产工具 查杀劫持相关木马 浏览器扩展 AdGuard、Privacy Badger 拦截广告与恶意跳转 系统工具 Windows Defender防火墙 限制可疑程序联网

注意:部分劫持会通过HTTPS流量实施,需配合证书透明度检查工具(如Chrome自带的证书验证)增强防护。

七、监控网络流量与日志分析

流量审计:如何检测异常DNS请求?

持续监控网络状态可提前发现劫持迹象,具体方法包括:

- 使用抓包工具:如Wireshark、Fiddler,捕获DNS查询记录,分析目标IP是否异常。

- 查看路由器日志:部分高端路由器支持日志导出,可排查非授权的DNS修改记录。

- 部署流量监控盒子:如小米路由器的“网络体检”功能,自动检测劫持风险。

工具/功能 适用场景 优势 Wireshark 专业分析DNS流量 精准识别异常IP 路由器日志 长期行为追溯 无需额外工具 第三方监控盒子 家庭用户便捷检测 可视化告警

关键指标:若发现大量指向非公共DNS的请求(如私有IP或小众服务商),需立即阻断并排查路由器配置。

八、法律维权与运营商协助

外部联动:如何借助外力彻底解决问题?

若上述方法无效,可能是运营商链路遭劫持或路由器硬件被植入固件病毒。此时需:

- 联系ISP(网络服务提供商):要求检查线路是否存在中间人攻击或DNS缓存污染。

- 向公安机关报案:若劫持导致财产损失,需留存证据(如屏幕录像、流量日志)并立案。

- 更换路由器:若怀疑硬件被篡改,建议购买全新设备并重置所有配置。

解决途径 适用情况 操作要点 运营商申诉 区域性劫持频发 提供具体时间、受影响的域名 法律途径 造成经济损失 保存转账记录、劫持页面截图 硬件更换 路由器疑似被植入后门 选择支持固件签名验证的品牌

特别提示:部分劫持由灰色产业链主导(如广告联盟),需通过技术手段与法律手段结合打击。

路由器DNS劫持的治理需贯穿“识别-防御-监控-维权”全链条。用户需从配置管理、固件更新、终端防护等多维度入手,同时关注网络行为的异常变化。对于普通家庭用户,建议至少完成以下基础操作:修改默认DNS为可信公共地址、关闭WPS与远程管理、定期升级固件。对于技术能力较强的用户,可进一步通过流量监控、DoH协议加密等方式增强防护。值得注意的是,DNS劫持的根源可能涉及产业链利益,单靠个体防护难以彻底根除,需行业与监管部门协同推进安全标准。最终,网络安全意识的提升与技术的持续迭代,才是抵御此类攻击的核心保障。

| 功能名称 | 风险点 | 关闭方法 |

|---|---|---|

| WPS | 暴力破解PIN码可入侵内网 | 进入无线设置→关闭WPS选项 |

| 远程管理 | 外网可访问路由器后台 | 进入系统管理→禁用远程登录 |

| UPnP | 自动端口映射漏洞 | 进入高级设置→关闭UPnP |

| 工具类型 | 推荐方案 | 作用 |

|---|---|---|

| 杀毒软件 | 火绒、卡饭等国产工具 | 查杀劫持相关木马 |

| 浏览器扩展 | AdGuard、Privacy Badger | 拦截广告与恶意跳转 |

| 系统工具 | Windows Defender防火墙 | 限制可疑程序联网 |

| 工具/功能 | 适用场景 | 优势 |

|---|---|---|

| Wireshark | 专业分析DNS流量 | 精准识别异常IP |

| 路由器日志 | 长期行为追溯 | 无需额外工具 |

| 第三方监控盒子 | 家庭用户便捷检测 | 可视化告警 |

| 解决途径 | 适用情况 | 操作要点 |

|---|---|---|

| 运营商申诉 | 区域性劫持频发 | 提供具体时间、受影响的域名 |

| 法律途径 | 造成经济损失 | 保存转账记录、劫持页面截图 |

| 硬件更换 | 路由器疑似被植入后门 | 选择支持固件签名验证的品牌 |

发表评论