跨路由器连接网络打印机是现代办公场景中常见的技术需求,尤其在多楼层、多部门或复杂网络环境中,传统单路由器下的直连打印方案往往无法满足实际需求。该技术通过突破物理网络隔离,实现跨子网的打印资源共享,其核心挑战在于如何穿透双层NAT、处理协议转换及保障数据传输稳定性。目前主流解决方案包括端口映射、VPN隧道、DMZ主机设置等,需综合考虑网络安全、设备兼容性及配置复杂度。本文将从网络架构、连接方式、安全风险等八个维度进行深度剖析,并通过对比表格直观呈现不同方案的优劣,为读者提供可操作的选型建议。

一、网络架构与通信原理

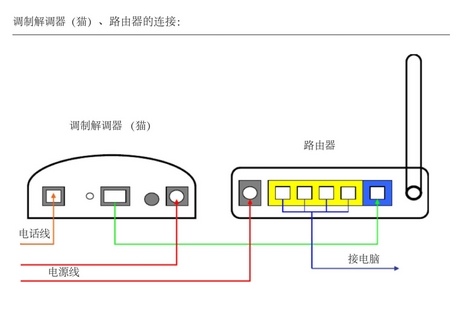

跨路由器连接的本质是实现不同广播域(子网)间的设备通信。当打印机与客户端处于不同路由器时,需通过公网IP或专用通道建立连接。

| 关键节点 | 功能描述 | 数据流向 |

|---|---|---|

| 源客户端 | 发起打印任务,封装数据包 | 内网A → 路由器A → 公网 → 路由器B → 内网B |

| 中间网关 | 处理NAT转换与端口映射 | 双向数据包的IP地址转换 |

| 目标打印机 | 接收并解析打印指令 | 响应状态码返回至源客户端 |

二、核心连接方式对比

以下三种方案在部署成本、安全性及易用性上差异显著:

| 方案类型 | 配置难度 | 安全性等级 | 带宽占用 |

|---|---|---|---|

| 端口映射(虚拟服务器) | ★★☆(需设置TP-Link/D-Link等路由器的转发规则) | ★★(暴露公网IP存在风险) | 低(仅打印数据流) |

| VPN站点到站点 | ★★★(需配置OpenVPN/IPSec参数) | ★★★★(加密隧道传输) | 中(持续连接消耗) |

| DMZ主机+打印服务器 | ★★★(需固定公网IP及防火墙策略) | ★☆(完全暴露设备端口) | 高(全流量转发) |

三、操作系统适配性分析

不同系统的驱动安装与网络配置存在显著差异:

| 操作系统 | 驱动安装方式 | 网络发现协议 | 典型问题 |

|---|---|---|---|

| Windows | 内置Web服务插件(如HP Smart Install) | Bonjour/mDNS | UAC权限导致端口阻塞 |

| macOS | AirPrint自动识别 | mDNS多播DNS | 跨子网广播限制 |

| Linux | CUPS手动配置(lpadmin命令) | Avahi(兼容mDNS) | IPv6支持率差异 |

| 移动设备(iOS/Android) | 厂商专属APP | UPnP/NAT-PMP | 后台打印队列管理 |

四、安全风险与防护措施

跨网段访问需重点防范三类安全隐患:

| 风险类型 | 触发场景 | 防护方案 |

|---|---|---|

| 端口扫描攻击 | 公网暴露9100/515端口 | 启用SPN协商+MAC绑定 |

| 数据窃听 | 明文传输打印文件 | 强制SSL/TLS加密(如HP Jetdirect SSL) |

| 拒绝服务攻击 | 高频打印任务请求 | QoS限速+黑白名单机制 |

五、企业级与消费级设备差异

硬件性能与功能支持直接影响部署效果:

| 对比维度 | 企业级打印机(如Xerox Phaser) | 消费级打印机(如Epson L4260) |

|---|---|---|

| 并发连接数 | ≥50个客户端 | 3-5个客户端 |

| 协议支持 | IPP/IPPS/LPR全协议 | 仅支持基础IPP |

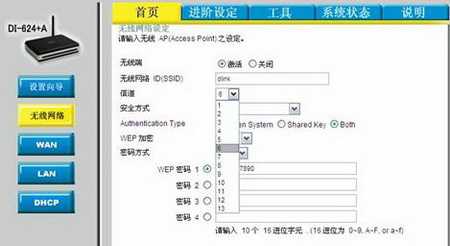

| 安全认证 | 802.1X/RADIUS集成 | 仅WEP加密Wi-Fi |

| 固件更新 | 独立更新模块 | 依赖厂商推送 |

六、典型故障排查流程

采用分层定位法快速解决问题:

- 物理层:检查网线接口指示灯状态,确认路由器WAN/LAN口速率匹配(百兆/千兆)

- 网络层:通过ping命令测试公网IP可达性,tracert追踪路径丢包节点

- 传输层:telnet目标端口验证服务监听状态,抓包分析SYN握手过程

- 应用层:查看打印机Web控制台错误日志,检查驱动版本兼容性

七、混合云环境特殊配置

在AWS/Azure等云平台接入时需注意:

| 配置项 | 传统IDC | 公有云VPC |

|---|---|---|

| 安全组策略 | 物理防火墙规则 | 软件定义安全组(允许9100/UDP) |

| 负载均衡 | F5/Nginx硬件负载 | ALB应用负载均衡器 |

| 日志审计 | Syslog本地存储 | CloudWatch日志服务 |

八、未来技术演进趋势

随着零信任架构和边缘计算的发展,跨路由器打印将呈现三大方向:

- 微隔离打印域:通过软件定义网络(SDN)划分独立打印VLAN,实现细粒度访问控制

- 无驱动云打印:基于HTML5的Web Print服务,消除客户端驱动安装限制

- 区块链审计:利用智能合约记录打印任务流转,确保文档输出可追溯

在数字化转型加速的今天,跨路由器连接网络打印机已从单一技术问题演变为系统性工程。企业需在网络安全、运维成本、用户体验之间寻求平衡,优先采用VPN+端口映射的混合方案,既保证数据加密又降低配置复杂度。对于IoT打印设备,建议通过专用物联网卡实现直连云端,绕过传统路由架构。未来随着IPv6的普及,NAT穿透问题将得到根本解决,但现阶段仍需结合具体场景选择成熟方案。无论采用何种技术,定期更新固件、分割打印管理权限、监控异常流量始终是保障系统稳定运行的核心要素。

发表评论