在现代家庭及办公场景中,路由器WiFi密码的设置直接关系到网络安全与数据隐私。一个合理的密码策略不仅能抵御外部攻击,还能平衡用户体验与管理便捷性。本文将从八个维度深入剖析WiFi密码设置的核心要素,结合多平台路由器的实际功能,提供可操作的防护指南。

一、密码复杂性与安全性平衡

密码强度是防御暴力破解的第一道防线。建议采用12位以上混合字符(大小写字母+数字+符号),避免使用生日、连续数字等弱密码。例如,将"Password123"优化为"P@ssw0rd!2024"可提升破解难度。

| 密码类型 | 破解时间(理论值) | 适用场景 |

|---|---|---|

| 纯数字(如12345678) | 秒级 | 低风险环境(不推荐) |

| 字母+数字(如ABCdef123) | 数小时 | 临时访客网络 |

| 混合复杂密码(如G7^kLm@2024) | 数年 | 主网络长期使用 |

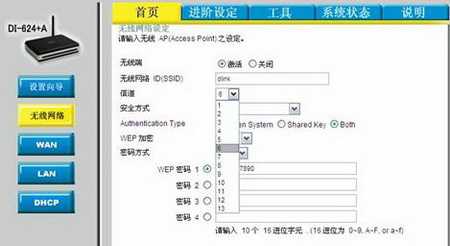

二、加密协议选择与兼容性

当前主流协议为WPA3,其采用CCMP加密算法,支持双向认证。但部分老旧设备仅兼容WPA2,需通过路由器后台设置"过渡模式"(如小米路由器的智能兼容选项)。

| 加密协议 | 安全性 | 设备兼容性 | 推荐场景 |

|---|---|---|---|

| WPA3-Personal | ★★★★★ | 2016年后设备 | 新购设备主网络 |

| WPA2-PSK | ★★★★☆ | 全平台支持 | 混合设备环境 |

| WEP(不推荐) | ★☆☆☆☆ | 古董设备 | 临时应急(风险极高) |

三、密码更换周期与策略

建议每90天强制更新主网络密码,访客网络密码可更频繁。华为路由器支持"周期更换提醒"功能,可通过HiLink App设置自动提醒。

| 场景 | 建议更换周期 | 操作方式 |

|---|---|---|

| 家庭主网络 | 3个月 | 路由器管理后台手动修改 |

| 企业办公网络 | 1个月 | 绑定AD域控策略 |

| IoT设备专用网络 | 6个月 | 独立SSID+MAC绑定 |

四、多平台设备兼容性处理

苹果设备对特殊符号敏感,建议避免使用"@"和"#";安卓设备需注意拼音输入法的容错性。TP-Link路由器的"设备类型适配"功能可自动优化密码规则。

| 操作系统 | 兼容建议 | 典型问题 |

|---|---|---|

| iOS/macOS | 减少特殊符号,长度≤15 | 超长密码可能导致连接失败 |

| Android/Windows | 允许标准符号,长度≤64 | 部分定制系统存在缓存机制 |

| 智能家居设备 | 纯数字+固定前缀 | 符号可能导致固件解析错误 |

五、访客网络隔离策略

启用独立访客SSID,并通过VLAN划分物理隔离。华硕路由器支持"访客网络带宽限制",可防止蹭网者占用资源。

| 功能 | 实现方式 | 安全提升 |

|---|---|---|

| 独立SSID | 路由器后台-访客网络设置 | 避免主网密码泄露 |

| 带宽限制 | QoS策略绑定访客网络 | 防止大流量攻击 |

| 时间限制 | 访问控制列表(ACL) | 自动回收过期权限 |

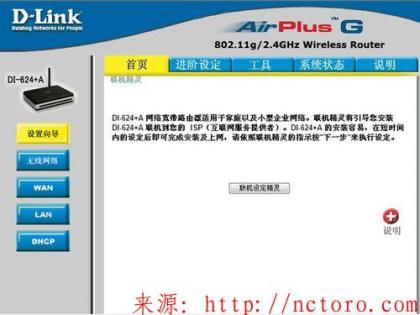

六、管理界面二次防护

除WiFi密码外,需设置独立管理后台密码。小米路由器支持"本地登录IP白名单",可禁止外部网络访问管理页面。

| 防护措施 | 配置路径 | 作用 |

|---|---|---|

| 管理后台强密码 | 系统设置-管理员设置 | 防止物理接触攻击 |

| 登录IP限制 | 安全设置-访问控制 | 仅限内网设备管理 |

| 远程管理关闭 | 系统工具-远程访问 | 杜绝外网入侵风险 |

七、日志监控与异常检测

定期查看连接设备列表,关注陌生MAC地址。网件路由器的"实时流量监控"功能可标记异常设备。

| 监控指标 | 正常范围 | 风险提示 |

|---|---|---|

| 在线设备数 | 超额可能被DDoS利用 | |

| 2.4G频段速率 | >-65dBm信号强度 | 过低可能遭信号干扰攻击 |

| 5G频段干扰比 | 过高需调整信道避让 |

八、物联网设备专项管理

为智能摄像头、传感器等设备创建独立网络,采用固定IP+MAC绑定。荣耀路由X3 Pro支持"IoT设备防火墙",自动拦截异常扫描。

| 防护方案 | 实施步骤 | 效果 |

|---|---|---|

| 独立SSID+MAC绑定 | 添加设备MAC至白名单 | 防劫持替换设备 |

| 低功耗模式 | 设置定时休眠策略 | 减少DDoS攻击面 |

| 协议过滤 | 关闭非必要UPnP | 阻断端口映射攻击 |

WiFi密码设置本质是攻防资源的博弈,需在安全性与易用性间找到平衡点。建议建立动态更新机制,结合路由器自带的安全报告功能(如360路由器的安全评分系统),定期评估网络风险。对于多设备环境,可采用分层认证体系:主网络使用高复杂性密码,IoT设备网络采用简化策略但严格绑定。最终,需通过行为监控+策略优化+技术更新的三维防护,构建可持续的WiFi安全体系。只有将密码管理融入日常网络维护流程,才能在快速迭代的攻击手段面前保持主动防御能力。

发表评论